La sécurité d’un ordinateur Windows ne dépend pas uniquement d’un antivirus. L’un des outils les plus puissants — mais souvent ignoré — est le Pare-feu Windows avec fonctions avancées de sécurité.

Ce système intégré offre un contrôle précis sur les connexions réseau, permettant de bloquer automatiquement les ports sensibles, les attaques courantes et les tentatives d’intrusion.

Dans cet article, nous allons voir comment utiliser PowerShell pour renforcer votre sécurité réseau, sans installer aucun logiciel externe.

🛡️ 1. Pourquoi bloquer certains ports ?

De nombreux malwares, rançongiciels et pirates exploitent des ports réseau ouverts pour pénétrer dans un système.

Certains services Windows laissent des ports actifs même si vous ne les utilisez pas.

Ports sensibles les plus attaqués :

| Port | Protocole | Utilisation | Risque |

|---|---|---|---|

| 445 | SMB | Partage fichiers | Très ciblé par ransomwares |

| 3389 | RDP | Bureau à distance | Attaques brute force |

| 135 | RPC | Services Windows | Exploits connus |

| 21 | FTP | Transferts | Mots de passe non chiffrés |

| 23 | Telnet | Contrôle distant | Très vulnérable |

NB: Si vous n’utilisez pas ces services, les laisser ouverts est un danger majeur.

🧩 2. Créer une règle de blocage avec PowerShell

Le moyen le plus simple et le plus propre de bloquer un port est d’utiliser PowerShell.

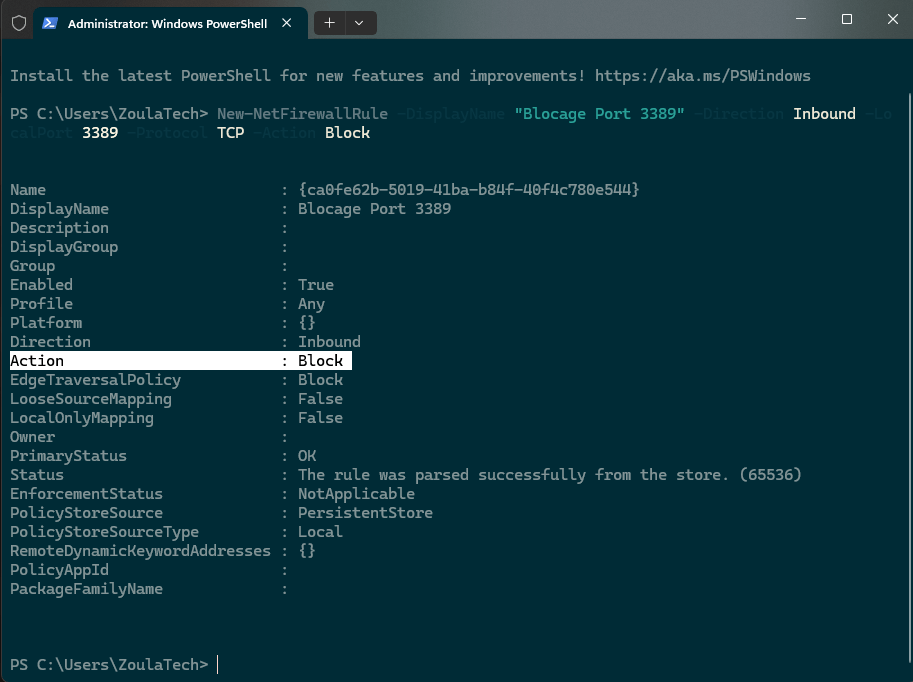

🔧 Command pour bloquer un port: 3389 (RDP)

New-NetFirewallRule -DisplayName "Blocage Port 3389" -Direction Inbound -LocalPort 3389 -Protocol TCP -Action Block

Explications :

- New-NetFirewallRule → crée une nouvelle règle firewall

- -Direction Inbound → bloque les connexions entrantes

- -LocalPort 445 → cible un port précis

- -Protocol TCP → protocole réseau concerné

- -Action Block → bloque l’accès

Une fois exécutée, la règle est appliquée instantanément.

🔒 3. Command pour Bloquer plusieurs ports en même temps

Vous pouvez bloquer plusieurs ports sensibles avec une seule commande :

New-NetFirewallRule -DisplayName "Blocage Ports Dangereux" -Direction Inbound -LocalPort 21,23,135,445,3389 -Protocol TCP -Action Block

Cette règle bloque automatiquement :

- FTP

- Telnet

- RPC

- SMB

- RDP

Idéal pour sécuriser un PC professionnel ou personnel.

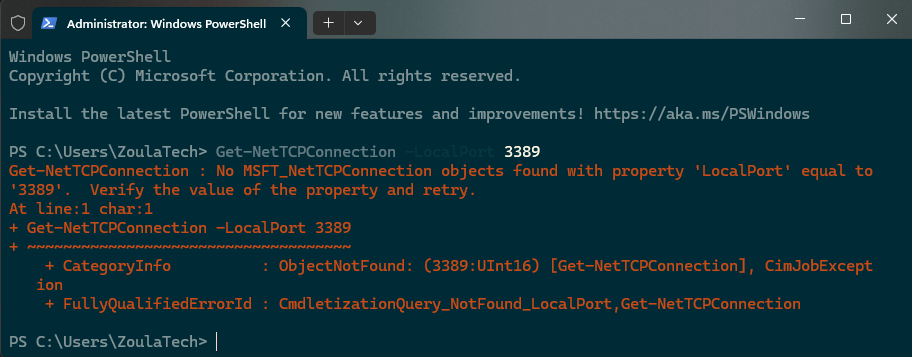

🧠 4. Vérifier si un port est déjà ouvert

Avant de bloquer un port, vous pouvez vérifier s’il est actif :

Get-NetTCPConnection -LocalPort 3389

Le message signifie clairement :

✅ Le port 3389 n’est PAS ouvert et PAS utilisé sur ton PC.

- RDP (Remote Desktop) n’est pas activé

- Aucun service ne fonctionne sur ce port

- Rien n’écoute sur 3389, donc rien à fermer

- C’est une bonne chose pour la sécurité 👍

🔄 5. Supprimer une règle si vous n’en avez plus besoin

Si vous souhaitez réactiver un service plus tard :

Remove-NetFirewallRule -DisplayName "Blocage Port 445"

⚠️ 6. Attention aux ports essentiels

À ne pas bloquer si vous ne savez pas ce que vous faites :

- 80 / 443 → Navigation web

- 53 → DNS

- 67 / 68 → DHCP (Internet automatique)

En bloquant ces ports, Windows pourrait perdre l’accès au réseau.

[{"id":1145,"link":"https:\/\/zoulatech.com\/les-meilleurs-hebergeurs-web-pas-cher-en-2025\/","name":"les-meilleurs-hebergeurs-web-pas-cher-en-2025","thumbnail":{"url":"https:\/\/zoulatech.com\/wp-content\/uploads\/2025\/11\/media-hebergeur-meilleur-1024x745-1.webp","alt":""},"title":"Les Meilleurs H\u00e9bergeurs Web Pas Cher en 2025.","postMeta":[],"author":{"name":"Mckenson Lundi","link":"https:\/\/zoulatech.com\/author\/zoulatech01\/"},"date":"Nov 28, 2025","dateGMT":"2025-11-28 06:13:48","modifiedDate":"2025-11-28 06:33:56","modifiedDateGMT":"2025-11-28 06:33:56","commentCount":"0","commentStatus":"open","categories":{"coma":"<a href=\"https:\/\/zoulatech.com\/category\/apps-sites\/developer-web\/\" rel=\"category tag\">Developer Web<\/a>","space":"<a href=\"https:\/\/zoulatech.com\/category\/apps-sites\/developer-web\/\" rel=\"category tag\">Developer Web<\/a>"},"taxonomies":{"post_tag":"<a href='https:\/\/zoulatech.com\/tag\/bande-passante\/' rel='post_tag'>Bande passante<\/a><a href='https:\/\/zoulatech.com\/tag\/base-de-donnees\/' rel='post_tag'>Base de donn\u00e9es<\/a><a href='https:\/\/zoulatech.com\/tag\/bluehost\/' rel='post_tag'>bluehost<\/a><a href='https:\/\/zoulatech.com\/tag\/certificat-ssl\/' rel='post_tag'>Certificat SSL<\/a><a href='https:\/\/zoulatech.com\/tag\/developer-web\/' rel='post_tag'>developer web<\/a><a href='https:\/\/zoulatech.com\/tag\/dreamhost\/' rel='post_tag'>DreamHost<\/a><a href='https:\/\/zoulatech.com\/tag\/email-professionnel\/' rel='post_tag'>Email professionnel<\/a><a href='https:\/\/zoulatech.com\/tag\/espace-de-stockage\/' rel='post_tag'>Espace de stockage<\/a><a href='https:\/\/zoulatech.com\/tag\/ex2hosting\/' rel='post_tag'>Ex2Hosting<\/a><a href='https:\/\/zoulatech.com\/tag\/guide-complet\/' rel='post_tag'>Guide Complet<\/a><a href='https:\/\/zoulatech.com\/tag\/hebergeur-web\/' rel='post_tag'>h\u00e9bergeur web<\/a><a href='https:\/\/zoulatech.com\/tag\/hostinger\/' rel='post_tag'>Hostinger<\/a><a href='https:\/\/zoulatech.com\/tag\/https\/' rel='post_tag'>HTTPS<\/a><a href='https:\/\/zoulatech.com\/tag\/infomaniak\/' rel='post_tag'>infomaniak<\/a><a href='https:\/\/zoulatech.com\/tag\/lws\/' rel='post_tag'>LWS<\/a><a href='https:\/\/zoulatech.com\/tag\/o2switch\/' rel='post_tag'>o2switch<\/a><a href='https:\/\/zoulatech.com\/tag\/planethoster\/' rel='post_tag'>PlanetHoster<\/a><a href='https:\/\/zoulatech.com\/tag\/site-ground\/' rel='post_tag'>site Ground<\/a><a href='https:\/\/zoulatech.com\/tag\/site-web\/' rel='post_tag'>site web<\/a><a href='https:\/\/zoulatech.com\/tag\/support-technique\/' rel='post_tag'>Support technique<\/a>"},"readTime":{"min":7,"sec":43},"status":"publish","excerpt":""},{"id":1140,"link":"https:\/\/zoulatech.com\/ou-acheter-un-nom-de-domaine-pas-cher-en-2025\/","name":"ou-acheter-un-nom-de-domaine-pas-cher-en-2025","thumbnail":{"url":"https:\/\/zoulatech.com\/wp-content\/uploads\/2025\/11\/red-points-blog-how-to-claim-a-domain-1.jpg","alt":""},"title":"O\u00f9 Acheter un Nom de Domaine Pas Cher en 2025","postMeta":[],"author":{"name":"Mckenson Lundi","link":"https:\/\/zoulatech.com\/author\/zoulatech01\/"},"date":"Nov 28, 2025","dateGMT":"2025-11-28 05:38:40","modifiedDate":"2025-11-28 05:42:03","modifiedDateGMT":"2025-11-28 05:42:03","commentCount":"0","commentStatus":"open","categories":{"coma":"<a href=\"https:\/\/zoulatech.com\/category\/apps-sites\/developer-web\/\" rel=\"category tag\">Developer Web<\/a>","space":"<a href=\"https:\/\/zoulatech.com\/category\/apps-sites\/developer-web\/\" rel=\"category tag\">Developer Web<\/a>"},"taxonomies":{"post_tag":"<a href='https:\/\/zoulatech.com\/tag\/certificat-ssl\/' rel='post_tag'>Certificat SSL<\/a><a href='https:\/\/zoulatech.com\/tag\/dns\/' rel='post_tag'>dns<\/a><a href='https:\/\/zoulatech.com\/tag\/dns-performants\/' rel='post_tag'>DNS performants<\/a><a href='https:\/\/zoulatech.com\/tag\/domaine-name\/' rel='post_tag'>domaine name<\/a><a href='https:\/\/zoulatech.com\/tag\/protection-whois\/' rel='post_tag'>Protection WHOIS<\/a><a href='https:\/\/zoulatech.com\/tag\/registrar\/' rel='post_tag'>registrar<\/a><a href='https:\/\/zoulatech.com\/tag\/site-web\/' rel='post_tag'>site web<\/a><a href='https:\/\/zoulatech.com\/tag\/website\/' rel='post_tag'>website<\/a>"},"readTime":{"min":5,"sec":59},"status":"publish","excerpt":""},{"id":1133,"link":"https:\/\/zoulatech.com\/%f0%9f%94%90-bloquer-automatiquement-les-connexions-dangereuses-avec-le-pare-feu-avance-de-windows\/","name":"%f0%9f%94%90-bloquer-automatiquement-les-connexions-dangereuses-avec-le-pare-feu-avance-de-windows","thumbnail":{"url":"https:\/\/zoulatech.com\/wp-content\/uploads\/2025\/11\/Screenshot-2025-11-25-224922.png","alt":""},"title":"\ud83d\udd10 Bloquer automatiquement les connexions dangereuses avec le pare-feu avanc\u00e9 de Windows","postMeta":[],"author":{"name":"Mckenson Lundi","link":"https:\/\/zoulatech.com\/author\/zoulatech01\/"},"date":"Nov 26, 2025","dateGMT":"2025-11-26 03:53:45","modifiedDate":"2025-11-26 03:53:46","modifiedDateGMT":"2025-11-26 03:53:46","commentCount":"0","commentStatus":"open","categories":{"coma":"<a href=\"https:\/\/zoulatech.com\/category\/astuces\/\" rel=\"category tag\">ASTUCES<\/a>","space":"<a href=\"https:\/\/zoulatech.com\/category\/astuces\/\" rel=\"category tag\">ASTUCES<\/a>"},"taxonomies":{"post_tag":"<a href='https:\/\/zoulatech.com\/tag\/action-block\/' rel='post_tag'>Action Block<\/a><a href='https:\/\/zoulatech.com\/tag\/cyber-securite\/' rel='post_tag'>cyber Securite<\/a><a href='https:\/\/zoulatech.com\/tag\/dhcp\/' rel='post_tag'>DHCP<\/a><a href='https:\/\/zoulatech.com\/tag\/direction-inbound\/' rel='post_tag'>Direction Inbound<\/a><a href='https:\/\/zoulatech.com\/tag\/dns\/' rel='post_tag'>dns<\/a><a href='https:\/\/zoulatech.com\/tag\/ftp\/' rel='post_tag'>FTP<\/a><a href='https:\/\/zoulatech.com\/tag\/port\/' rel='post_tag'>Port<\/a><a href='https:\/\/zoulatech.com\/tag\/powershell\/' rel='post_tag'>powershell<\/a><a href='https:\/\/zoulatech.com\/tag\/protocol-tcp\/' rel='post_tag'>Protocol TCP<\/a><a href='https:\/\/zoulatech.com\/tag\/rdp\/' rel='post_tag'>RDP<\/a><a href='https:\/\/zoulatech.com\/tag\/rpc\/' rel='post_tag'>RPC<\/a><a href='https:\/\/zoulatech.com\/tag\/telnet\/' rel='post_tag'>Telnet<\/a>"},"readTime":{"min":2,"sec":14},"status":"publish","excerpt":"La s\u00e9curit\u00e9 d\u2019un ordinateur Windows ne d\u00e9pend pas uniquement d\u2019un antivirus. L\u2019un des outils les plus puissants \u2014 mais souvent ignor\u00e9 \u2014 est le Pare-feu Windows avec fonctions avanc\u00e9es de s\u00e9curit\u00e9.\nCe syst\u00e8me int\u00e9gr\u00e9 offre un contr\u00f4le pr\u00e9cis sur les connexions r\u00e9seau, permettant de bloquer automatiquement les ports sensibles, les attaques courantes et les tentatives d\u2019intrusion."},{"id":1126,"link":"https:\/\/zoulatech.com\/comment-verifier-la-quantite-maximale-de-ram-supportee-par-votre-pc-avec-powershell\/","name":"comment-verifier-la-quantite-maximale-de-ram-supportee-par-votre-pc-avec-powershell","thumbnail":{"url":"https:\/\/zoulatech.com\/wp-content\/uploads\/2025\/11\/Screenshot-2025-11-25-220959.png","alt":""},"title":"Comment v\u00e9rifier la quantit\u00e9 maximale de RAM support\u00e9e par votre PC avec PowerShell","postMeta":[],"author":{"name":"Mckenson Lundi","link":"https:\/\/zoulatech.com\/author\/zoulatech01\/"},"date":"Nov 26, 2025","dateGMT":"2025-11-26 03:12:14","modifiedDate":"2025-11-26 03:19:41","modifiedDateGMT":"2025-11-26 03:19:41","commentCount":"0","commentStatus":"open","categories":{"coma":"<a href=\"https:\/\/zoulatech.com\/category\/astuces\/\" rel=\"category tag\">ASTUCES<\/a>","space":"<a href=\"https:\/\/zoulatech.com\/category\/astuces\/\" rel=\"category tag\">ASTUCES<\/a>"},"taxonomies":{"post_tag":"<a href='https:\/\/zoulatech.com\/tag\/powershell\/' rel='post_tag'>powershell<\/a><a href='https:\/\/zoulatech.com\/tag\/ram\/' rel='post_tag'>ram<\/a><a href='https:\/\/zoulatech.com\/tag\/windows\/' rel='post_tag'>windows<\/a><a href='https:\/\/zoulatech.com\/tag\/windows-10\/' rel='post_tag'>windows 10<\/a><a href='https:\/\/zoulatech.com\/tag\/windows-11\/' rel='post_tag'>windows 11<\/a>"},"readTime":{"min":0,"sec":56},"status":"publish","excerpt":"Avec seulement deux lignes PowerShell, vous pouvez conna\u00eetre la quantit\u00e9 maximale de RAM que votre PC peut supporter. Cela vous permet de faire un choix \u00e9clair\u00e9 lors d\u2019un upgrade de m\u00e9moire."},{"id":1089,"link":"https:\/\/zoulatech.com\/automatiser-les-sauvegardes-sous-windows-avec-powershell\/","name":"automatiser-les-sauvegardes-sous-windows-avec-powershell","thumbnail":{"url":"https:\/\/zoulatech.com\/wp-content\/uploads\/2025\/11\/Automatiser-les-sauvegardes-avec-PowerShell.png","alt":""},"title":"Automatiser les sauvegardes sous Windows avec PowerShell","postMeta":[],"author":{"name":"Mckenson Lundi","link":"https:\/\/zoulatech.com\/author\/zoulatech01\/"},"date":"Nov 3, 2025","dateGMT":"2025-11-03 04:37:16","modifiedDate":"2025-11-03 04:37:16","modifiedDateGMT":"2025-11-03 04:37:16","commentCount":"0","commentStatus":"open","categories":{"coma":"<a href=\"https:\/\/zoulatech.com\/category\/windows\/script\/\" rel=\"category tag\">Script<\/a>","space":"<a href=\"https:\/\/zoulatech.com\/category\/windows\/script\/\" rel=\"category tag\">Script<\/a>"},"taxonomies":{"post_tag":"<a href='https:\/\/zoulatech.com\/tag\/cryptage-des-donnes\/' rel='post_tag'>cryptage des donnes<\/a><a href='https:\/\/zoulatech.com\/tag\/scripts\/' rel='post_tag'>scripts<\/a><a href='https:\/\/zoulatech.com\/tag\/windows\/' rel='post_tag'>windows<\/a><a href='https:\/\/zoulatech.com\/tag\/windows-11\/' rel='post_tag'>windows 11<\/a>"},"readTime":{"min":3,"sec":23},"status":"publish","excerpt":"Apprenez \u00e0 automatiser vos sauvegardes de fichiers et dossiers sous Windows avec un script PowerShell robuste : cr\u00e9ation d\u2019archives .zip, journalisation, gestion de r\u00e9tention"},{"id":945,"link":"https:\/\/zoulatech.com\/utiliser-python-et-selenium-pour-creer-un-bot-ou-automatiser-des-taches-sur-le-web\/","name":"utiliser-python-et-selenium-pour-creer-un-bot-ou-automatiser-des-taches-sur-le-web","thumbnail":{"url":"https:\/\/zoulatech.com\/wp-content\/uploads\/2025\/07\/Screenshot-2025-07-23-233729.png","alt":""},"title":"Utiliser Python et Selenium pour cr\u00e9er un bot ou automatiser des t\u00e2ches sur le Web","postMeta":[],"author":{"name":"Mckenson Lundi","link":"https:\/\/zoulatech.com\/author\/zoulatech01\/"},"date":"Juil 24, 2025","dateGMT":"2025-07-24 03:55:34","modifiedDate":"2025-07-24 03:55:34","modifiedDateGMT":"2025-07-24 03:55:34","commentCount":"0","commentStatus":"open","categories":{"coma":"<a href=\"https:\/\/zoulatech.com\/category\/astuces\/\" rel=\"category tag\">ASTUCES<\/a>, <a href=\"https:\/\/zoulatech.com\/category\/windows\/\" rel=\"category tag\">WINDOWS<\/a>","space":"<a href=\"https:\/\/zoulatech.com\/category\/astuces\/\" rel=\"category tag\">ASTUCES<\/a> <a href=\"https:\/\/zoulatech.com\/category\/windows\/\" rel=\"category tag\">WINDOWS<\/a>"},"taxonomies":{"post_tag":"<a href='https:\/\/zoulatech.com\/tag\/automatiser\/' rel='post_tag'>automatiser<\/a><a href='https:\/\/zoulatech.com\/tag\/creer-un-bot\/' rel='post_tag'>cr\u00e9er un bot<\/a><a href='https:\/\/zoulatech.com\/tag\/python\/' rel='post_tag'>python<\/a><a href='https:\/\/zoulatech.com\/tag\/script\/' rel='post_tag'>script<\/a><a href='https:\/\/zoulatech.com\/tag\/selenium\/' rel='post_tag'>Selenium<\/a><a href='https:\/\/zoulatech.com\/tag\/windows\/' rel='post_tag'>windows<\/a><a href='https:\/\/zoulatech.com\/tag\/windows-10\/' rel='post_tag'>windows 10<\/a>"},"readTime":{"min":8,"sec":18},"status":"publish","excerpt":"Python et Selenium forment une combinaison puissante pour l'automatisation web. En suivant les bonnes pratiques pr\u00e9sent\u00e9es dans ce guide, vous pouvez cr\u00e9er des bots robustes, \u00e9thiques et efficaces."},{"id":931,"link":"https:\/\/zoulatech.com\/%f0%9f%97%93%ef%b8%8f-planifier-un-script-de-nettoyage-automatique-sur-windows-tutoriel-complet\/","name":"%f0%9f%97%93%ef%b8%8f-planifier-un-script-de-nettoyage-automatique-sur-windows-tutoriel-complet","thumbnail":{"url":"https:\/\/zoulatech.com\/wp-content\/uploads\/2025\/07\/Screenshot-2025-07-20-121800.png","alt":""},"title":"\ud83d\uddd3\ufe0f Planifier un Script de Nettoyage Automatique sur Windows \u2013 Tutoriel Complet","postMeta":[],"author":{"name":"Mckenson Lundi","link":"https:\/\/zoulatech.com\/author\/zoulatech01\/"},"date":"Juil 20, 2025","dateGMT":"2025-07-20 16:18:37","modifiedDate":"2025-07-20 16:18:37","modifiedDateGMT":"2025-07-20 16:18:37","commentCount":"0","commentStatus":"open","categories":{"coma":"<a href=\"https:\/\/zoulatech.com\/category\/actualites\/\" rel=\"category tag\">ACTUALITES<\/a>, <a href=\"https:\/\/zoulatech.com\/category\/astuces\/\" rel=\"category tag\">ASTUCES<\/a>, <a href=\"https:\/\/zoulatech.com\/category\/windows\/\" rel=\"category tag\">WINDOWS<\/a>, <a href=\"https:\/\/zoulatech.com\/category\/windows\/windows-11-windows\/\" rel=\"category tag\">Windows 11<\/a>","space":"<a href=\"https:\/\/zoulatech.com\/category\/actualites\/\" rel=\"category tag\">ACTUALITES<\/a> <a href=\"https:\/\/zoulatech.com\/category\/astuces\/\" rel=\"category tag\">ASTUCES<\/a> <a href=\"https:\/\/zoulatech.com\/category\/windows\/\" rel=\"category tag\">WINDOWS<\/a> <a href=\"https:\/\/zoulatech.com\/category\/windows\/windows-11-windows\/\" rel=\"category tag\">Windows 11<\/a>"},"taxonomies":{"post_tag":"<a href='https:\/\/zoulatech.com\/tag\/microsoft\/' rel='post_tag'>microsoft<\/a><a href='https:\/\/zoulatech.com\/tag\/windows\/' rel='post_tag'>windows<\/a><a href='https:\/\/zoulatech.com\/tag\/windows-10\/' rel='post_tag'>windows 10<\/a><a href='https:\/\/zoulatech.com\/tag\/windows-11\/' rel='post_tag'>windows 11<\/a>"},"readTime":{"min":1,"sec":59},"status":"publish","excerpt":""},{"id":925,"link":"https:\/\/zoulatech.com\/%f0%9f%94%a7-script-de-nettoyage-systeme-windows-boostez-les-performances-de-votre-pc\/","name":"%f0%9f%94%a7-script-de-nettoyage-systeme-windows-boostez-les-performances-de-votre-pc","thumbnail":{"url":"https:\/\/zoulatech.com\/wp-content\/uploads\/2025\/07\/Screenshot-2025-07-20-101157.png","alt":""},"title":"\ud83d\udd27 Script de Nettoyage Syst\u00e8me Windows \u2013 Boostez les Performances de votre PC","postMeta":[],"author":{"name":"Mckenson Lundi","link":"https:\/\/zoulatech.com\/author\/zoulatech01\/"},"date":"Juil 20, 2025","dateGMT":"2025-07-20 14:30:40","modifiedDate":"2025-10-25 15:37:31","modifiedDateGMT":"2025-10-25 15:37:31","commentCount":"0","commentStatus":"open","categories":{"coma":"<a href=\"https:\/\/zoulatech.com\/category\/astuces\/\" rel=\"category tag\">ASTUCES<\/a>, <a href=\"https:\/\/zoulatech.com\/category\/ssd-ou-hdd\/\" rel=\"category tag\">SSD ou HDD<\/a>, <a href=\"https:\/\/zoulatech.com\/category\/windows\/\" rel=\"category tag\">WINDOWS<\/a>","space":"<a href=\"https:\/\/zoulatech.com\/category\/astuces\/\" rel=\"category tag\">ASTUCES<\/a> <a href=\"https:\/\/zoulatech.com\/category\/ssd-ou-hdd\/\" rel=\"category tag\">SSD ou HDD<\/a> <a href=\"https:\/\/zoulatech.com\/category\/windows\/\" rel=\"category tag\">WINDOWS<\/a>"},"taxonomies":{"post_tag":"<a href='https:\/\/zoulatech.com\/tag\/nettoyage-automatique\/' rel='post_tag'>nettoyage automatique<\/a><a href='https:\/\/zoulatech.com\/tag\/planificateur-de-taches\/' rel='post_tag'>Planificateur de t\u00e2ches<\/a><a href='https:\/\/zoulatech.com\/tag\/scripting\/' rel='post_tag'>Scripting<\/a><a href='https:\/\/zoulatech.com\/tag\/windows\/' rel='post_tag'>windows<\/a><a href='https:\/\/zoulatech.com\/tag\/windows-10\/' rel='post_tag'>windows 10<\/a><a href='https:\/\/zoulatech.com\/tag\/windows-11\/' rel='post_tag'>windows 11<\/a>"},"readTime":{"min":3,"sec":27},"status":"publish","excerpt":""},{"id":914,"link":"https:\/\/zoulatech.com\/guide-complet-powershell-remoting-pour-ladministration-a-distance-sous-windows\/","name":"guide-complet-powershell-remoting-pour-ladministration-a-distance-sous-windows","thumbnail":{"url":"https:\/\/zoulatech.com\/wp-content\/uploads\/2025\/07\/Screenshot-2025-07-18-102902.png","alt":""},"title":"Guide Complet : PowerShell Remoting pour l'Administration \u00e0 Distance sous Windows","postMeta":[],"author":{"name":"Mckenson Lundi","link":"https:\/\/zoulatech.com\/author\/zoulatech01\/"},"date":"Juil 18, 2025","dateGMT":"2025-07-18 14:35:38","modifiedDate":"2025-07-18 14:50:46","modifiedDateGMT":"2025-07-18 14:50:46","commentCount":"0","commentStatus":"open","categories":{"coma":"<a href=\"https:\/\/zoulatech.com\/category\/astuces\/\" rel=\"category tag\">ASTUCES<\/a>, <a href=\"https:\/\/zoulatech.com\/category\/windows\/\" rel=\"category tag\">WINDOWS<\/a>, <a href=\"https:\/\/zoulatech.com\/category\/windows\/windows-10-windows\/\" rel=\"category tag\">Windows 10<\/a>, <a href=\"https:\/\/zoulatech.com\/category\/windows\/windows-11-windows\/\" rel=\"category tag\">Windows 11<\/a>, <a href=\"https:\/\/zoulatech.com\/category\/windows\/windows-tips\/\" rel=\"category tag\">WINDOWS TIPS<\/a>","space":"<a href=\"https:\/\/zoulatech.com\/category\/astuces\/\" rel=\"category tag\">ASTUCES<\/a> <a href=\"https:\/\/zoulatech.com\/category\/windows\/\" rel=\"category tag\">WINDOWS<\/a> <a href=\"https:\/\/zoulatech.com\/category\/windows\/windows-10-windows\/\" rel=\"category tag\">Windows 10<\/a> <a href=\"https:\/\/zoulatech.com\/category\/windows\/windows-11-windows\/\" rel=\"category tag\">Windows 11<\/a> <a href=\"https:\/\/zoulatech.com\/category\/windows\/windows-tips\/\" rel=\"category tag\">WINDOWS TIPS<\/a>"},"taxonomies":{"post_tag":"<a href='https:\/\/zoulatech.com\/tag\/administration-systeme\/' rel='post_tag'>Administration syst\u00e8me<\/a><a href='https:\/\/zoulatech.com\/tag\/automatisation\/' rel='post_tag'>Automatisation<\/a><a href='https:\/\/zoulatech.com\/tag\/cours-administration\/' rel='post_tag'>Cours administration<\/a><a href='https:\/\/zoulatech.com\/tag\/cybersecurite\/' rel='post_tag'>cybers\u00e9curit\u00e9<\/a><a href='https:\/\/zoulatech.com\/tag\/deploiement-automatise\/' rel='post_tag'>D\u00e9ploiement automatis\u00e9<\/a><a href='https:\/\/zoulatech.com\/tag\/enter-pssession\/' rel='post_tag'>Enter-PSSession<\/a><a href='https:\/\/zoulatech.com\/tag\/gestion-a-distance\/' rel='post_tag'>Gestion \u00e0 distance<\/a><a href='https:\/\/zoulatech.com\/tag\/guide-powershell\/' rel='post_tag'>Guide PowerShell<\/a><a href='https:\/\/zoulatech.com\/tag\/invoke-command\/' rel='post_tag'>Invoke-Command<\/a><a href='https:\/\/zoulatech.com\/tag\/maintenance-serveur\/' rel='post_tag'>Maintenance serveur<\/a><a href='https:\/\/zoulatech.com\/tag\/powershell\/' rel='post_tag'>powershell<\/a><a href='https:\/\/zoulatech.com\/tag\/powershell-remoting\/' rel='post_tag'>PowerShell Remoting<\/a><a href='https:\/\/zoulatech.com\/tag\/pssession\/' rel='post_tag'>PSSession<\/a><a href='https:\/\/zoulatech.com\/tag\/scripting\/' rel='post_tag'>Scripting<\/a><a href='https:\/\/zoulatech.com\/tag\/sysadmin\/' rel='post_tag'>Sysadmin<\/a><a href='https:\/\/zoulatech.com\/tag\/troubleshooting\/' rel='post_tag'>Troubleshooting<\/a><a href='https:\/\/zoulatech.com\/tag\/tutorial-powershell\/' rel='post_tag'>Tutorial PowerShell<\/a><a href='https:\/\/zoulatech.com\/tag\/windows-administration\/' rel='post_tag'>Windows Administration<\/a><a href='https:\/\/zoulatech.com\/tag\/windows-server\/' rel='post_tag'>Windows Server<\/a><a href='https:\/\/zoulatech.com\/tag\/winrm\/' rel='post_tag'>WinRM<\/a><a href='https:\/\/zoulatech.com\/tag\/ws-management\/' rel='post_tag'>WS-Management<\/a>"},"readTime":{"min":4,"sec":31},"status":"publish","excerpt":""},{"id":904,"link":"https:\/\/zoulatech.com\/100-sites-web-indispensables-pour-tous-les-passionnesen-informatique\/","name":"100-sites-web-indispensables-pour-tous-les-passionnesen-informatique","thumbnail":{"url":"https:\/\/zoulatech.com\/wp-content\/uploads\/2025\/07\/ChatGPT-Image-Jul-11-2025-07_11_23-PM-1-1.png","alt":""},"title":"100 sites web indispensables pour tous les passionn\u00e9sen informatique","postMeta":[],"author":{"name":"Mckenson Lundi","link":"https:\/\/zoulatech.com\/author\/zoulatech01\/"},"date":"Juil 11, 2025","dateGMT":"2025-07-11 23:23:40","modifiedDate":"2025-07-11 23:33:29","modifiedDateGMT":"2025-07-11 23:33:29","commentCount":"0","commentStatus":"open","categories":{"coma":"<a href=\"https:\/\/zoulatech.com\/category\/apps-sites\/\" rel=\"category tag\">APPS \/ SITES<\/a>, <a href=\"https:\/\/zoulatech.com\/category\/actualites\/technologie\/\" rel=\"category tag\">Technologie<\/a>","space":"<a href=\"https:\/\/zoulatech.com\/category\/apps-sites\/\" rel=\"category tag\">APPS \/ SITES<\/a> <a href=\"https:\/\/zoulatech.com\/category\/actualites\/technologie\/\" rel=\"category tag\">Technologie<\/a>"},"taxonomies":{"post_tag":"<a href='https:\/\/zoulatech.com\/tag\/sites-web-indispensables\/' rel='post_tag'>sites web indispensables<\/a><a href='https:\/\/zoulatech.com\/tag\/windows\/' rel='post_tag'>windows<\/a><a href='https:\/\/zoulatech.com\/tag\/windows-10\/' rel='post_tag'>windows 10<\/a><a href='https:\/\/zoulatech.com\/tag\/windows-11\/' rel='post_tag'>windows 11<\/a>"},"readTime":{"min":2,"sec":1},"status":"publish","excerpt":"L\u2019informatique \u00e9volue \u00e0 une vitesse folle : nouvelles technologies, frameworks, outils, bonnes pratiques\u2026\nQue vous soyez d\u00e9veloppeur, ing\u00e9nieur syst\u00e8me, data scientist, designer ou hacker \u00e9thique, avoir une bonne bo\u00eete \u00e0 outils num\u00e9rique est essentiel.\n\nCes 100 sites web sont comme une biblioth\u00e8que et une bo\u00eete \u00e0 outils num\u00e9riques :\n\npour apprendre, cr\u00e9er, s\u00e9curiser et surveiller vos projets,\n\nrester \u00e0 jour des nouveaut\u00e9s,\n\net rejoindre des communaut\u00e9s qui partagent la m\u00eame passion."},{"id":894,"link":"https:\/\/zoulatech.com\/%e2%9a%99%ef%b8%8f-winhance-optimisez-windows-10-11-en-toute-simplicite\/","name":"%e2%9a%99%ef%b8%8f-winhance-optimisez-windows-10-11-en-toute-simplicite","thumbnail":{"url":"https:\/\/zoulatech.com\/wp-content\/uploads\/2025\/05\/ChatGPT-Image-May-8-2025-12_42_45-PM-1.png","alt":""},"title":"\u2699\ufe0f WinHance : Optimisez Windows 10\/11 en toute simplicit\u00e9","postMeta":[],"author":{"name":"Mckenson Lundi","link":"https:\/\/zoulatech.com\/author\/zoulatech01\/"},"date":"Mai 8, 2025","dateGMT":"2025-05-08 16:45:47","modifiedDate":"2025-07-11 23:44:04","modifiedDateGMT":"2025-07-11 23:44:04","commentCount":"0","commentStatus":"open","categories":{"coma":"<a href=\"https:\/\/zoulatech.com\/category\/actualites\/\" rel=\"category tag\">ACTUALITES<\/a>, <a href=\"https:\/\/zoulatech.com\/category\/telecharger\/logiciels\/\" rel=\"category tag\">Logiciels<\/a>, <a href=\"https:\/\/zoulatech.com\/category\/actualites\/technologie\/\" rel=\"category tag\">Technologie<\/a>","space":"<a href=\"https:\/\/zoulatech.com\/category\/actualites\/\" rel=\"category tag\">ACTUALITES<\/a> <a href=\"https:\/\/zoulatech.com\/category\/telecharger\/logiciels\/\" rel=\"category tag\">Logiciels<\/a> <a href=\"https:\/\/zoulatech.com\/category\/actualites\/technologie\/\" rel=\"category tag\">Technologie<\/a>"},"taxonomies":{"post_tag":"<a href='https:\/\/zoulatech.com\/tag\/optimisez-windows-10-11\/' rel='post_tag'>optimisez windows 10\/11<\/a><a href='https:\/\/zoulatech.com\/tag\/windows-10\/' rel='post_tag'>windows 10<\/a><a href='https:\/\/zoulatech.com\/tag\/windows-11\/' rel='post_tag'>windows 11<\/a><a href='https:\/\/zoulatech.com\/tag\/winhance\/' rel='post_tag'>winhance<\/a>"},"readTime":{"min":1,"sec":21},"status":"publish","excerpt":"WinHance est une solution incontournable pour tous ceux qui veulent tirer le meilleur de Windows 10 ou 11 sans perte de temps ni configuration compliqu\u00e9e. Que vous soyez un passionn\u00e9, un gamer, ou un simple utilisateur fatigu\u00e9 des lenteurs de son PC, WinHance vous apportera un souffle nouveau."},{"id":887,"link":"https:\/\/zoulatech.com\/comment-un-vpn-et-le-cryptage-protegent-efficacement-votre-connexion-internet-en-2025\/","name":"comment-un-vpn-et-le-cryptage-protegent-efficacement-votre-connexion-internet-en-2025","thumbnail":{"url":"https:\/\/zoulatech.com\/wp-content\/uploads\/2025\/04\/ChatGPT-Image-Apr-19-2025-10_13_11-AM-1.png","alt":""},"title":"Comment un VPN et le cryptage prot\u00e8gent efficacement votre connexion Internet en 2025","postMeta":[],"author":{"name":"Mckenson Lundi","link":"https:\/\/zoulatech.com\/author\/zoulatech01\/"},"date":"Avr 19, 2025","dateGMT":"2025-04-19 14:17:41","modifiedDate":"2025-07-11 23:38:12","modifiedDateGMT":"2025-07-11 23:38:12","commentCount":"0","commentStatus":"open","categories":{"coma":"<a href=\"https:\/\/zoulatech.com\/category\/dns\/\" rel=\"category tag\">Dns<\/a>, <a href=\"https:\/\/zoulatech.com\/category\/vpn\/\" rel=\"category tag\">VPN<\/a>","space":"<a href=\"https:\/\/zoulatech.com\/category\/dns\/\" rel=\"category tag\">Dns<\/a> <a href=\"https:\/\/zoulatech.com\/category\/vpn\/\" rel=\"category tag\">VPN<\/a>"},"taxonomies":{"post_tag":"<a href='https:\/\/zoulatech.com\/tag\/absence-de-fuites\/' rel='post_tag'>absence de fuites<\/a><a href='https:\/\/zoulatech.com\/tag\/browserleaks\/' rel='post_tag'>BrowserLeaks<\/a><a href='https:\/\/zoulatech.com\/tag\/connexion-internet\/' rel='post_tag'>Connexion Internet<\/a><a href='https:\/\/zoulatech.com\/tag\/cryptage-des-donnes\/' rel='post_tag'>cryptage des donnes<\/a><a href='https:\/\/zoulatech.com\/tag\/dns-leak\/' rel='post_tag'>DNS Leak<\/a><a href='https:\/\/zoulatech.com\/tag\/fuites-dns\/' rel='post_tag'>fuites DNS<\/a><a href='https:\/\/zoulatech.com\/tag\/proteger-votre-confidentialite\/' rel='post_tag'>prot\u00e9ger votre confidentialit\u00e9<\/a><a href='https:\/\/zoulatech.com\/tag\/vpn\/' rel='post_tag'>vpn<\/a>"},"readTime":{"min":1,"sec":27},"status":"publish","excerpt":"La pierre angulaire de tout VPN efficace est le cryptage des donn\u00e9es. Sans cette fonctionnalit\u00e9 essentielle, votre fournisseur d'acc\u00e8s internet (FAI), les agences gouvernementales et m\u00eame les pirates informatiques pourraient facilement surveiller votre activit\u00e9 en ligne. C'est pourquoi il est primordial de v\u00e9rifier que votre VPN crypte correctement vos donn\u00e9es."}]